Come per la protezione contro virus minatori

Della Tecnologia / / December 19, 2019

Mikhail Kondrashin

direttore tecnico Trend Micro in Russia e nella CSI.

Cosa sono i virus, i minatori e ciò che essi sono minacciati

Nel 2017 ci fu un vero e proprio boom in Russia criptovaluta. aumento del tasso di Bitcoin ed i suoi analoghi ha richiamato l'attenzione sul tema di truffe e hacker, che ha iniziato a produrre monete virtuali modi disonesti: virus apparso su Internet-minatori che trasformano i computer infetti in una rete di mayningovyh le aziende agricole. Con il mondo su una stringa - si scopre Mining fattoria gigante con una capacità enorme, portando decine di migliaia di dollari al mese.

Lo schema di inganno è semplice ed affidabile: i virus hacker lancio di Internet che si diffondono tramite allegati di posta elettronica o siti web, fonti di contenuti scaricabili. Virtuali "minatori neri" ossessionare capacità di hacker di computer infettato versando monete virtuali, e la vittima - le bollette di energia elettrica.

Fortunatamente, il virus-minatori non rovinare i file sul computer e rubare dati. Il loro compito - per utilizzare la potenza di calcolo del sistema per le loro esigenze. Ma ancora è male, soprattutto se la rete è stato infettato con l'intera impresa.

Come si può prendere un virus-minatore

1. Attraverso il file di avvio

Prendere il virus aprendo un allegato in una strana lettera da un mittente sconosciuto. Sia che si presenta come un'immagine, documento, foglio, o il file. Se hai ricevuto una lettera con un titolo come "Gli stipendi dei dipendenti" non deve essere considerato come se le informazioni riservate curioso di cadere nelle vostre mani. Si è allettante (klikbeytnye) intestazioni aiuta il virus penetrare i computer di utenti ingenui.

Cercando di scaricare una versione di cracking della quota di partecipazione? E 'probabile che gli hacker hanno fissato ad esso il virus-minatore.

2. Dopo una visita al sito

Grazie allo sviluppo della tecnologia web può diventare vittima di minatori e senza infezione. Ad esempio, strumento CoinHive, che è lo script Java, fa il minatore qualsiasi dispositivo, su cui ha aperto un sito web con uno script CoinHive integrato. e mynah non solo il computer, ma anche uno smartphone o altri dispositivi mobili con accesso ad ARM-Internet.

Il più delle volte CoinHive collocato su siti web in cui l'utente spende un sacco di tempo, come ad esempio i cinema on-line pirata.

3. Attraverso le vulnerabilità del sistema

Purtroppo, anche gli utenti prudenti possono prendere un virus che penetra attraverso le vulnerabilità nel sistema operativo. Tutto avviene completamente inosservato.

Ad esempio, il famoso backdoor DoublePulsar, a causa della quale milioni di computer in tutto il mondo fosse infettato da un virus WannaCry, ha dato vita ad un'intera famiglia di minatori di virus penetrato nella stessa di Windows by.

Gli sviluppatori di sistemi operativi (parlando principalmente di Microsoft e il suo Windows) in programma di rilasciare le patch quando rileva queste vulnerabilità. Pertanto, il gruppo a rischio comprende le persone che fondamentalmente non installare l'aggiornamento sul computer o lo fanno in ritardo.

4. Attraverso l'estensione del browser

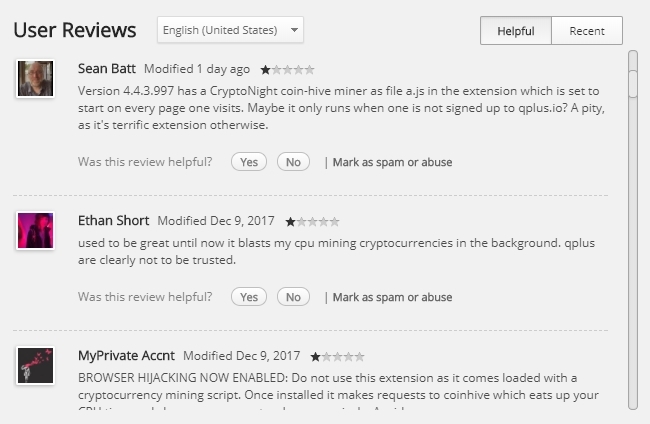

Sei mesi fa, Internet ha scosso la storia dell'espansione di Archive Poster per il browser Chrome, progettato per lavorare comodamente con il servizio Tumblr. Come notato da utenti diventato popolare (più di 100.000 download) di espansione, gli sviluppatori Archivio poster segretamente incorporati minatore e, quindi, hanno guadagnato il loro pubblico.

E Google non ha fretta di ripulire l'espansione dannosa suo negozio online. Quindi, prima di installare la nuova estensione del browser-based di almeno leggere le recensioni - tutto ad un tratto per l'espansione libera dovrà pagare la potenza del tuo computer.

Segni di-lavoro virus minatori

alto carico di sistema

I computer moderni sono molto ben gestito e il potere non consente l'utilizzo di tutta la potenza di elaborazione in vano. Ciò è particolarmente vero per i computer portatili: Durante la navigazione, video, o semplicemente i loro fan sono appena udibile.

Ricordate, come il rumore del sistema di raffreddamento è sotto carico pesante come i giochi? Se il computer è in modo permanente vivace e sistema di crogiolarsi spaventoso freni e si blocca, allora la sua consuma risorse qualcuno. E molto probabilmente, si tratta di un virus-minatore.

Carico durante i periodi di inattività

Ci sono varianti di minatori, che sono incluse solo nei momenti di inattività dell'utente. Diciamo che si lascia il computer acceso, ma si allontanò da lui. Dopo qualche minuto i tifosi cominciano a urlare, e il minatore riprende il suo sporco lavoro e smette di funzionare non appena si ri-assume il mouse. Questo modo di esistenza parassitaria permette al virus di restare silente per un lungo periodo di tempo.

Prevenzione e trattamento

Non tutti i software anti-virus sta combattendo con successo i minatori,. Il fatto che l'estrazione di per sé - non è un processo di danni o crittografare i file (come nel caso del virus-estorsori, per esempio). Se un particolare minatore non si basa antivirus, il virus sarà identificato come "vorace", ma si tratta di un'applicazione sicura.

Se non vuoi diventare un passivo percettore criptovaluta estera, seguire le semplici linee guida.

1. Pensate scaricare

Non importa quanto sia grande la tentazione di scaricare applicazioni pirata, musica, film, solo risorse legali può garantire la sicurezza. Insieme con i file discutibili sul computer o smartphone probabilmente ottenere qualche Trojan.

Espansione del file deve corrispondere al tipo di contenuto che si desidera scaricare. Libro, musica o film non può avere l'estensione .EXE o .dmg.

Se ci fossero sospetti, è meglio non rischiare dopo aver scaricato il file e controllare Antivirus. Ci sono molti scanner online gratuiti come ad esempio:

- kaspersky VirusDesk;

- Dr. tela;

- VirusTotal;

- PhishTank;

- Unmask Parasites.

Per garantire meglio provare una volta 2-3 risorsa.

2. Non aprire allegati da strane lettere

Se hai ricevuto una lettera da uno sconosciuto con uno strano attaccamento, eliminarlo senza pensarci due volte. La maggior parte degli investimenti nelle e-mail di phishing sono file di tipo RTF, XLS e .ZIP, vale a dire il testo, tabelle e dei file, rispettivamente. I file eseguibili EXE sono rari, perché bloccano i numerosi servizi di posta elettronica che inviano e IT integrati protezione del sistema.

Anche il documento Word innocui o un video può portare a infezioni del computer minatore.

Il nome specifico del file dannoso non esiste. Essi sono in continua evoluzione, ma sempre restano nomi attraenti come "moi_foto.zip", "tendery_2018.xls", "zarplaty.doc" e simili.

3. Usare un antivirus affidabile

noto antivirus Abbiamo imparato a prendere buoni minatori. Inoltre, anche se il database anti-virus non ha ancora aggiunto una nuova modifica del virus-minatore, il suo lavoro può essere bloccato a causa l'analisi euristica. Nella descrizione di una serie di software antivirus in formato testo detto circa la protezione contro virus-minatori. Ma non dimenticate che senza il database antivirus quotidiano aggiornamento diventa inutile. Utilizzare una copia hacked di antivirus, che non può essere aggiornato? Si supponga che il computer è stato lasciato senza protezione.

4. sistema di aggiornamento

Regolarmente aggiornare le applicazioni di sistema, antivirus, browser e uffici operativi. Il primo aggiornamento viene rilasciato a bug fix in applicazioni e falle di sicurezza stretti.

Per antivirus software è particolarmente importante: in aggiunta al database, filtri aggiornati siti di phishing, firewall e altri componenti importanti, che impedisce il computer.

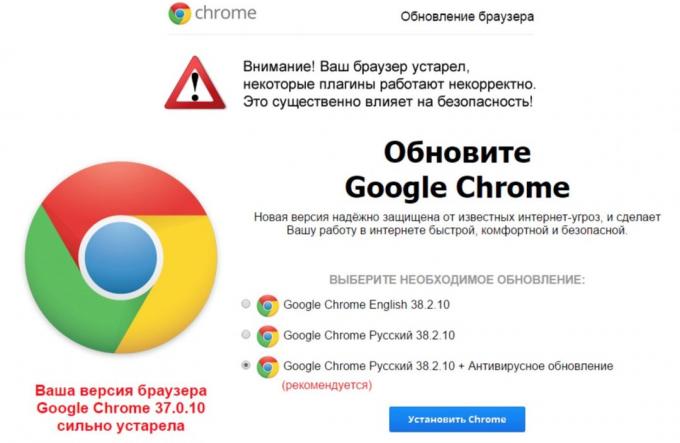

Non dimenticate che è possibile aggiornare l'applicazione solo attraverso la propria interfaccia. Se un sito improvvisamente offerte per scaricare un aggiornamento per antivirus, il sistema operativo o il browser, ci si sono garantiti in attesa di un virus o trojan. Inoltre, non installare gli aggiornamenti ricevuti per posta.

5. Utilizzare i bloccanti estensione nei browser

estensioni del browser, come ad esempio Nessuna moneta o minerBlock per Chrome e Firefox, Chrome, MinerBlock per bloccano virus conosciuti minatori che lavorano nel browser. Forse questo è l'unico modo per proteggere contro i minatori. La cosa principale - non vietare le estensioni per mantenere i database per assicurarsi che rimangono rilevanti.

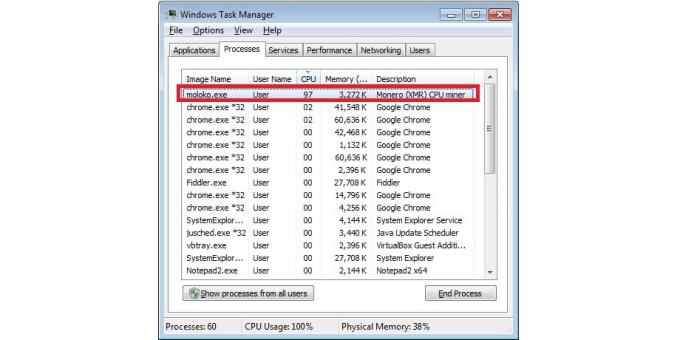

6. Ci sono dubbi? Eseguire il "Task Manager"

Se si nota che il computer ha iniziato a rallentare, e gli appassionati del computer portatile non si fermano, è possibile verificare velocemente i processi attivi. In Windows, eseguire la tastiera "Task Manager" scorciatoia Ctrl + Shift + Esc, e su MacOS cercando utility find "Sistema di monitoraggio".

Ordina processi attraverso l'utilizzo della CPU e vedere uno che "mangia" le maggior parte delle risorse. Se un processo di utilizzo della CPU da 80-90%, quindi cercare il suo nome sui motori di ricerca - tutto ad un tratto si tratta di un minatore nota. Allo stesso tempo, controllare il sistema di antivirus.

vedi anche

- Nero Mining: Come guadagnare soldi attraverso i computer di altre persone →

- Come trovare un web-minatore in Chrome →

- 5 firewall affidabile per proteggere il computer →